| · | 27.03 | Утечка пользовательской базы списка рассылки автора сервиса HaveIBeenPwned (58 +25) |

|

Трой Хант (Troy Hunt), известный деятель в области компьютерной безопасности, автор курсов по защите информации, создатель сервиса проверки скомпрометированных паролей "Have I Been Pwned?" и региональный директор Microsoft, раскрыл сведения об утечке базы пользователей собственного списка рассылки. История показательна тем, что даже признанные специалисты в области компьютерной безопасности могут стать жертвами типового фишинга при определённом стечении обстоятельств.

Трою пришло письмо от имени сервиса Mailchimp c предупреждением о приостановке работы его списка рассылки и необходимости выполнения определённых проверок. Трой перешёл по ссылке в письме, ввёл на открывшейся странице параметры учётной записи в Mailchimp, подтвердил запрос двухфакторной аутентификации и страница зависла...., а атакующие получили доступ к пользовательской базе его списка рассылки и выгрузили сведения о email и IP-адресах 16627 подписчиков. Примечательно, что в выгрузку вошли 7535 адресов пользователей, ранее отписавшихся от рассылки, но сервис Mailchimp сохранил их несмотря на отписку и включил в экспортируемые данные. Трой не стал умалчивать свою оплошность и подробно разобрал инцидент в своём блоге, а также добавил информацию об утечке на свой сервис haveibeenpwned.com. Трой считает, что он не заподозрил подвоха из-за стечения нескольких факторов. Во время получения письма Трой был в поездке, не адаптировался после смены часовых поясов и был сильно уставшим. Письмо было прочитано именно в тот момент, когда бдительность была подавлена. Вторым фактором стало то, что письмо вначале было просмотрено на iPhone с почтовым клиентом Outlook, который показал только имя отправителя и не отобразил email. Затем, когда письмо было повторно открыто утром на компьютере, Трой не стал перепроверять параметры и не обратил внимание на то, что письмо отправлено с подозрительного адреса "hr@group-f.be". Текст был стилизован под стандартное сообщение Mailchimp и предупреждал об ограничении отправки рассылки из-за получения жалобы на спам. Информация была подана ровно в той мере, чтобы вызвать беспокойство, но не переусердствовать. В письме предлагалось проверить недавно отправленные рассылки и предпринять действия для разблокировки. По ссылке вместо mailchimp.com открылся сайт mailchimp-sso.com. Менеджер паролей 1Password автоматически не заполнил форму входа, но и это было проигнорировано. После зависания формы аутентификации Трой очнулся и перезашёл на реальный сайт Mailchimp, но было уже поздно - атакующие использовали захваченные учётные данные для получения токена для доступа к API и выполнили экспорт информации.

| ||

|

Обсуждение (58 +25) |

Тип: Проблемы безопасности |

| ||

| · | 27.03 | Компания LG опубликовала платформу webOS Open Source Edition 2.28 (40 +9) |

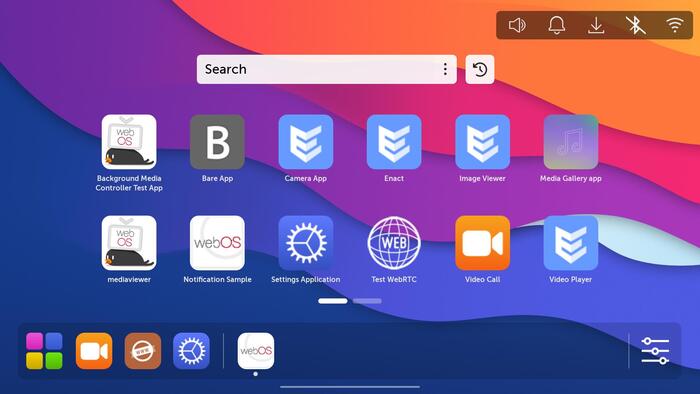

Представлен выпуск открытой платформы webOS Open Source Edition 2.28, которая может применяться на различных портативных устройствах, платах и автомобильных информационно-развлекательных системах. Эталонные готовые сборки сформированы для платы Raspberry Pi 4 и системы виртуализации VirtualBox. Платформа развивается в публичном репозитории под лицензией Apache 2.0, а разработку курирует сообщество, придерживаясь совместной модели управления разработкой. В новой версии осуществлён переход на платформу Yocto 5.0, обновлены браузерные компоненты Enact и задействована ветка библиотеки Qt 6.8.

Платформа webOS была изначально разработана компанией Palm в 2008 году и использовалась на смартфонах Palm Pre и Pixie. В 2010 году после поглощения компании Palm платформа перешла в руки Hewlett-Packard, после чего HP пыталась использовать данную платформу в своих принтерах, планшетах, ноутбуках и ПК. В 2012 году компания HP анонсировала перевод webOS в независимый открытый проект и в 2013 году начала открытие исходных текстов его компонентов. В 2013 году платформа была выкуплена у Hewlett-Packard компанией LG и теперь применяется на более чем 70 миллионах телевизоров и потребительских устройств LG. В 2018 году был основан проект webOS Open Source Edition, через который компания LG попыталась вернуться к открытой модели разработки, привлечь других участников и расширить спектр поддерживаемых в webOS устройств. Системное окружение webOS формируется с использованием инструментария и базовых пакетов OpenEmbedded, а также сборочной системы и набора метаданных от проекта Yocto. Ключевыми компонентами webOS являются менеджер системы и приложений (SAM, System and Application Manager), отвечающий за выполнение приложений и сервисов, и Luna Surface Manager (LSM), формирующий интерфейс пользователя. Компоненты написаны с использованием фреймворка Qt и браузерного движка Chromium. Отрисовка осуществляется через композитный менеджер, применяющий протокол Wayland. Для разработки пользовательских приложений предлагается использовать web-технологии (CSS, HTML5 и JavaScript) и фреймворк Enact, основанный на React, но возможно и создание программ на С и C++ с интерфейсом на базе Qt. Пользовательская оболочка и встроенные графические приложения в основном реализованы как нативные программы, написанные с использованием технологии QML. По умолчанию предлагается оболочка Home Launcher, оптимизированная для управления с сенсорных экранов и предлагающая концепцию сменяющих друг друга карт (вместо окон). Для хранения данных в структурированном виде с использованием формата JSON применяется хранилище DB8, использующее в качестве бэкенда БД LevelDB. Для инициализации используется bootd на основе systemd. Для обработки мультимедийного контента предлагаются подсистемы uMediaServer и Media Display Controller (MDC), в качестве звукового сервера применяется PulseAudio. Для автоматического обновления прошивки применяется OSTree и атомарная замена разделов (создаются два системных раздела, один из которых является активным, а второй используется для копирования обновления).

| ||

|

Обсуждение (40 +9) |

Тип: Программы |

| ||

| · | 27.03 | Выпуск дистрибутива Q4OS 5.8, поставляемого с пользовательским окружением Trinity (56 +11) |

|

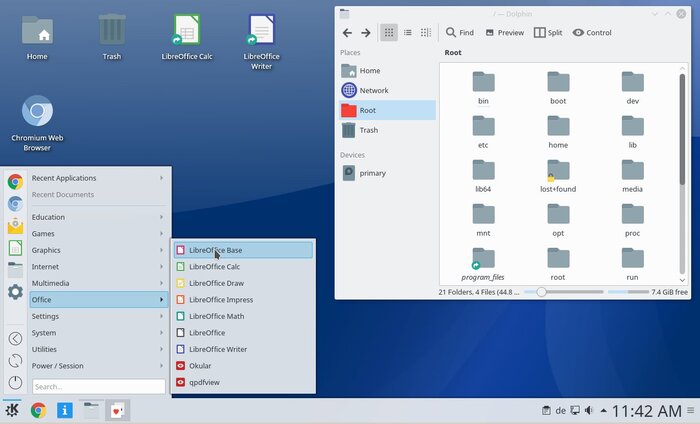

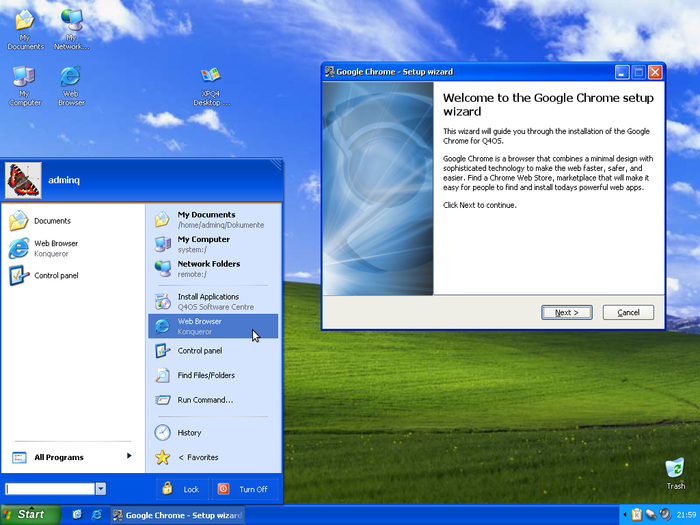

Опубликован выпуск дистрибутива Q4OS 5.8, основанного на пакетной базе Debian и поставляемого с рабочими столами KDE Plasma 5 и Trinity (продолжает развитие кодовой базы KDE 3.5.x). Оба пользовательских окружения могут одновременно сосуществовать в одной системе, и пользователь может переключаться между ними. Дистрибутив позиционируется как нетребовательный к аппаратным ресурсам и предлагающий классическое оформление рабочего стола. Размер загрузочного образа 1.5 ГБ (x86_64).

В состав входит несколько приложений собственной разработки, включая 'Desktop Profiler' для быстрой установки тематических наборов ПО, 'Setup utility' для установки сторонних приложений, 'Software center' для установки дополнительных программ, 'Welcome Screen' для упрощения начальной настройки, Lookswitcher для быстрого переключения внешнего вида, скрипты для установки альтернативных окружений LXQt, Xfce и LXDE. Предоставляется приложение для установки дистрибутива в отдельный каталог Windows, что позволяет использовать дистрибутив параллельно с Windows без выделения для него отдельного дискового раздела. В новом выпуске пакетная база обновлена до Debian 12.10 с ядром Linux 6.1.0-32. Установщик наборов приложений Desktop Profiler переписан для работы в многопоточном режиме и получил поддержку пакетов в формате Flatpak.  Отдельно энтузиастами развиваются сборки Q4OS с интерфейсом в стиле Windows XP и Windows 10.

| ||

|

Обсуждение (56 +11) |

Тип: Программы |

| ||

| · | 27.03 | В Live-образах Debian 12 реализована поддержка повторяемых сборок (83 +16) |

|

Разработчики проекта Debian объявили о реализации повторяемых сборок для всех официальных Live-образов Debian 12.10, а также для сборок всех значительных сред рабочего стола из репозиториев Debian 11, 12 и 13 (testing). Подготовлена инструкция, при помощи которой на основе доступных в репозитории исходных текстов пользователи могут сформировать свои Live-образы, на 100% идентичные на бинарном уровне с предоставляемыми проектом готовыми Live-образами.

Во всём репозитории Debian 12, насчитывающем 33223 исходных пакетов, поддержка повторяемых сборок достигла 96.9% для архитектуры x86_64 и 96.5% для архитектуры ARM64. В репозиториях Debian Testing уровень повторяемых сборок оценён в 96.5% для архитектуры ARM64 и 96.3% для x86_64 при пересборке 37322 исходных пакетов. Тест повторяемых сборок в репозитории Debian Testing провален для 819 пакетов (2.2%), а у 428 пакетов (1.1%) возникли общие проблемы при компиляции из исходного кода. Для сравнения в Arch Linux возможность повторяемой сборки реализована для 86.3% пакетов из репозиторев core и extra, насчитывающих 12800 пакетов. В репозитории openSUSE Factory, насчитывающем 15754 пакета, уровень повторяемых сборок составляет 98.24%. Повторяемые сборки дают возможность пользователю сформировать собственные сборки, побитово совпадающие с предлагаемыми для загрузки готовыми сборками. Пользователь может лично убедиться, что распространяемые в пакетах и загрузочных образах бинарные файлы собраны из предоставляемых исходных текстов и не содержат скрытых изменений. Проверка тождественности бинарной сборки позволяет не полагаться лишь на доверие к сборочной инфраструктуре дистрибутива, компрометация компилятора или сборочного инструментария в которой может привести к подстановке скрытых закладок. При формировании повторяемых сборок учитываются такие нюансы, как точное соответствие зависимостей; использование неизменного состава и версий сборочного инструментария; идентичный набор опций и настроек по умолчанию; сохранение порядка сборки файлов (применение тех же методов сортировки); отключение добавления компилятором непостоянной служебной информации, такой как случайные значения, ссылки на файловые пути и данные о дате и времени сборки. На воспроизводимость сборок также влияют ошибки и состояния гонки в инструментарии.

| ||

|

Обсуждение (83 +16) |

Тип: К сведению |

| ||

| · | 27.03 | В ядро Linux добавлена поддержка работы в качестве хост-системы для Hyper-V (79 +7) |

|

В состав кодовой базы ядра Linux, на основе которой формируется выпуск 6.15, принято изменение, добавляющее возможность использования Linux в качестве корневого окружения (Dom0. root partition) для гипервизора Hyper-V (Microsoft Hypervisor). Хост-окружение отвечает за управление гипервизором, организацию запуска гостевых систем, выделение ресурсов и обеспечение взаимодействия виртуальных машин с оборудованием. Управления гипервизором в Linux осуществляется через устройство /dev/mshv. Кроме того, в том же наборе патчей для виртуальных машин, использующих Hyper-V, добавлена возможность отключения на лету отдельных процессорных ядер (CPU offlining).

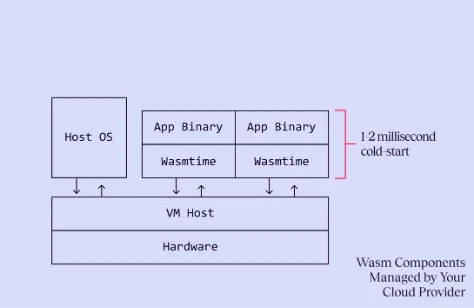

Изначально возможность использования Linux в роли хост-окружения для системы виртуализации Hyper-V была представлена в 2020 году. Linux для управления Hyper-V уже применяется в дистрибутиве Azure Linux и инфраструктуре Microsoft, но для сторонних проектов подобная возможность была доступна только в форме отдельных патчей. Теперь данные патчи включены в основной состав ядра. Драйверы Hyper-V для гостевых систем были добавлены в ядро Linux в 2009 году и поставляются начиная с выпуска 2.6.32. Необходимость использования Linux для управления гипервизором Hyper-V обусловлена желанием упростить сопровождение и повысить производительность серверов, обслуживающих облачные системы Microsoft, в условиях того, что с 2018 года число гостевых систем с Linux в облачном сервисе Azure превышает число окружений с Windows.  Отдельно компания Microsoft опубликовала обновление открытого проекта Hyperlight, развивающего гипервизор для встраивания в приложения. Гипервизор оформлен в виде разделяемой библиотеки, обеспечивающей выполнение отдельных функций в легковесных виртуальных машинах (micro-VM) и организующей обмен данными с этими функциями. Hyperlight может потребоваться, например, при необходимости изоляции части кода, не заслуживающего доверия или требующего особой защиты. Из изменений отмечается реализация надстройки hyperlight-wasm, позволяющей запускать в отдельных виртуальных машинах Wasm-модули и компоненты, скомпилированные в промежуточный код WebAssembly. Предполагается, что использование виртуальной машины обеспечит более надёжную изоляцию при необходимости запуска стороннего WebAssembly-кода. Hyperlight-Wasm может использоваться в Windows (WHP - Windows Hypervisor Platform) и в Linux (KVM или Hyper-V через /dev/mshv). Для выполнения WebAssembly-кода применяется специальный урезанный образ гостевой системы, применяющий runtime Wasmtime для запуска WebAssembly-компонентов, скомпилированных из кода на различных языках программирования. В виртуальной машине используется единый линейный фрагмент памяти. Работа осуществляется без виртуальных устройств, без операционной системы и без разделения на процессы. Запуск виртуальной машины производится с минимальными задержками и накладными расходами - создание легковесной виртуальной машины hyperlight занимает всего 1-2 миллисекунды, что в 100 раз меньше, чем при запуске обычной виртуальной машины.  Дополнительно можно отметить принятие в ветку ядра Linux 6.15 патча с поддержкой блочных устройств, у которых размер блока превышает страницу памяти. Например, Linux теперь сможет работать с устройствами с размером сектора 64Кб на системах со страницами памяти, размером 4Кб.

| ||

| · | 27.03 | Обновление почтового сервера Exim 4.98.2 с устранением уязвимости (72 +11) |

|

Опубликован корректирующий выпуск почтового сервера Exim 4.98.2, в котором устранена уязвимость (CVE-2025-30232), потенциально позволяющая поднять свои привилегии. Возможна ли удалённая эксплуатация уязвимости не уточняется.

Проблема проявляется начиная с выпуска Exim 4.96. Из крупных дистрибутивов уязвимые версии использовались в Debian 12, Ubuntu 24.04/24.10, openSUSE 15.6, Arch Linux, Fedora и FreeBSD. RHEL и производные дистрибутивы проблеме не подвержены, так как Exim не входит в их штатный репозиторий пакетов (в EPEL обновление к пакету exim пока не опубликовано). Уязвимость присутствует в коде с отладочными вызовами и вызвана обращением к памяти после её освобождения (use-after-free) в pretrigger-обработчике. Проблема возникала из-за освобождения памяти под буфер вывода отладочной информации (debug_pretrigger_buf) без выставления в указатель значения NULL, которое используется для проверки наличия буфера перед обращениями к нему.

| ||

|

Обсуждение (72 +11) |

Тип: Проблемы безопасности |

| ||

| · | 26.03 | Выпуск Zorin OS 17.3, дистрибутива для пользователей, привыкших к Windows или macOS (143) |

|

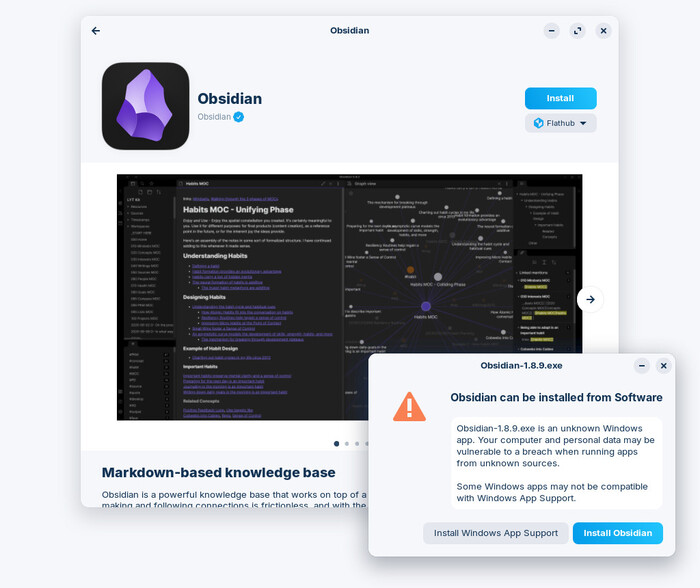

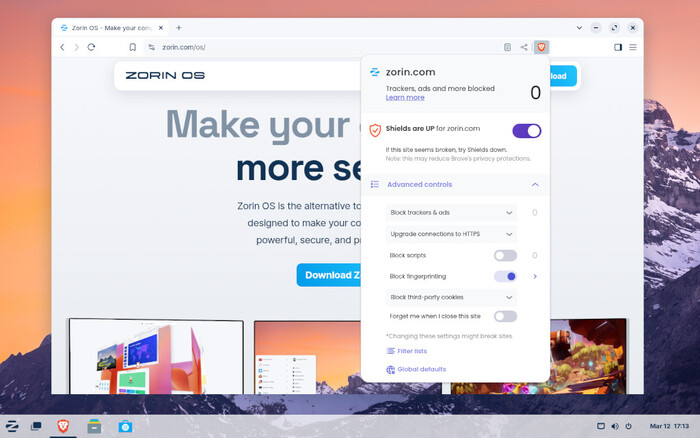

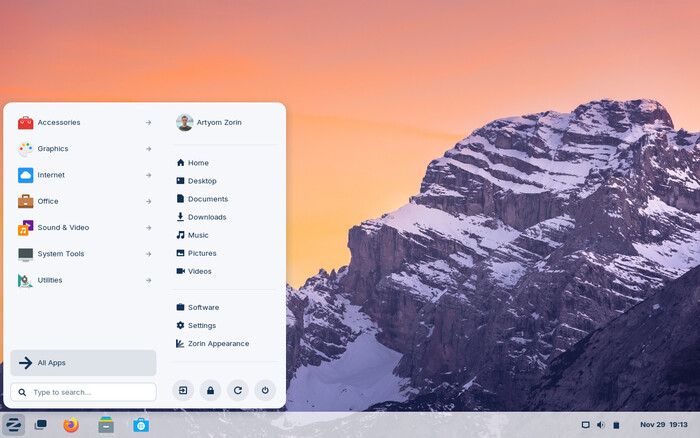

После 6 месяцев разработки опубликован релиз Linux-дистрибутива Zorin OS 17.3, основанного на пакетной базе Ubuntu 22.04. Целевой аудиторией дистрибутива являются начинающие пользователи, привыкшие работать в Windows. Для управления оформлением дистрибутив предлагает специальный конфигуратор, позволяющий придать рабочему столу вид, свойственный различным версиям Windows и macOS, а в состав включена подборка программ, близких к программам, к которым привыкли пользователи Windows. Размер загрузочного iso-образа составляет 3.4 ГБ.

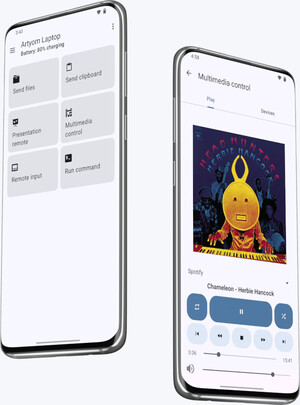

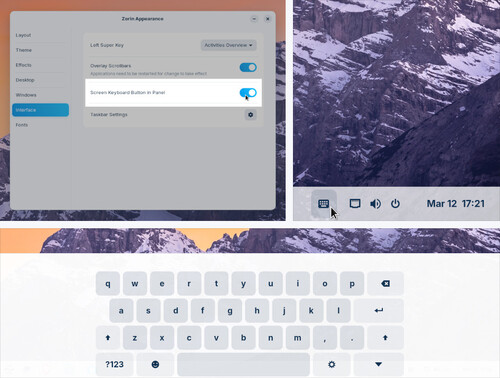

В качестве основы рабочего стола в Zorin OS используется GNOME с набором собственных дополнений и панелью на основе Dash to Panel и Dash to Dock. Для интеграции рабочего стола со смартфоном поставляется приложение Zorin Connect (на базе KDE Connect). Кроме пакетов в формате deb и репозиториев Ubuntu по умолчанию включена поддержка форматов Flatpak, AppImage и Snap с возможностью установки программ из каталогов Flathub и Snap Store.  В новой версии:

| ||

|

Обсуждение (143) |

Тип: Программы |

| ||

| · | 26.03 | Новая версия музыкального проигрывателя DeaDBeeF 1.10.0 (168 +13) |

|

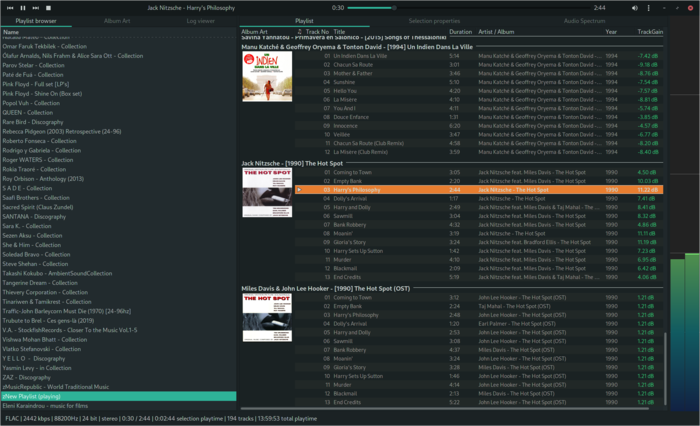

После почти трёх лет со времени публикации прошлой значительной ветки представлен релиз музыкального плеера DeaDBeeF 1.10.0. Плеер написан на языке Си и может работать с минимальным набором зависимостей. Код распространяется под лицензией Zlib. Интерфейс построен с использованием библиотеки GTK, поддерживает вкладки и может расширяться через виджеты и плагины.

Среди возможностей: автоматическое перекодирование кодировки текста в тегах, эквалайзер, поддержка cue-файлов, возможность управления через командную строку или из системного лотка, загрузка и отображение обложек, встроенный редактор тегов, гибкие возможности в отображении нужных полей в списках композиций, поддержка потокового интернет-радио, режим воспроизведения без пауз, наличие плагина для перекодирования звуковых файлов. Основные изменения:

| ||

|

Обсуждение (168 +13) |

Тип: Программы |

| ||

| · | 26.03 | Google переходит к разработке Android за закрытыми дверями с открытием кода после релизов (198 –25) |

|

Компания Google начиная со следующей недели переходит на новую модель разработки платформы Android, в соответствии с которой релизы будут развиваться за закрытыми дверями, без публикации в открытом доступе промежуточных результатов разработки и без публичного рецензирования изменений в отдельных компонентах. Платформа продолжит быть открытой и распространяться под лицензией Apache 2.0, но исходный код в репозитории AOSP (Android Open Source Project) будет размещаться только после готовности релизов.

В настоящее время какие-то части платформы, такие как Bluetooth-стек, развиваются публично, а какие-то вначале создаются во внутреннем репозитории Google и становятся доступны только при публикации кода очередного релиза. Публикация кода с новыми API зависит от их пригодности для тестирования - для некоторых версий Android код реализаций API публиковался до релиза, а для некоторых - после. Кроме Google доступ к внутренней ветке имеют производители устройств, подписавшие лицензионное соглашение GMS (Google Mobile Services). Компания Google решила отказаться от практикуемой до сих пор смешанной модели и в будущем перенесёт разработку всех компонентов Android в свою внутреннюю ветку. Вместо двух веток - открытой и внутренней, при разработке будет использоваться только внутренняя ветка, код из которой станет открываться в привязке к релизам. После перехода на модель разработки с одной активной веткой для сторонних участников код платформы по-прежнему останется доступен, но уже не получится непрерывно отслеживать разработку отдельных компонентов Android, код которых будет размещаться не по мере принятия патчей, а только после готовности релиза. Среди компонентов, разработка которых будет переведена с открытой на внутреннюю ветку упоминаются система сборки, движок обновлений, Bluetooth-стек, фреймворк виртуализации и конфигурация SELinux. Предполагается, что изменение не повлияет на разработчиков производных продуктов и прошивок, основанных на AOSP, так как подобные сборки, как правило, формируются на основе определённых тегов или веток в репозитории, а не используют находящуюся в разработке нестабильную ветку "main". Затруднения могут возникнуть у разработчиков, заинтересованных в отслеживании изменений - вместо анализа непрерывного потока изменений придётся изучать целиком все изменения в релизе. Усложнится и участие сторонних разработчиков, желающих вносить свой вклад в проект, так как состояние кодовой базы в AOSP будет сильно отставать от ветки, находящейся в разработке. Целью изменения называется желание упростить процесс разработки Android. Наличие двух веток, при том, что часть компонентов развивается в одной ветке, а часть в другой, приводит к тому, что по мере разработки релиза в ветках накапливаются различия и Google приходится тратить ресурсы на синхронизацию изменений и слияние патчей между открытой и внутренней ветками. Основная работа по развитию API ведётся во внутренней ветке, и открытая ветка часто сильно отстаёт от неё, что приводит к возникновению конфликтов при переносе во внутреннюю ветку изменений из компонентов, развиваемых в открытой ветке.

| ||

|

Обсуждение (198 –25) |

Тип: К сведению |

Интересно

| ||

| · | 26.03 | Для KDE разрабатывают новый менеджер входа для замены SDDM (176 +33) |

|

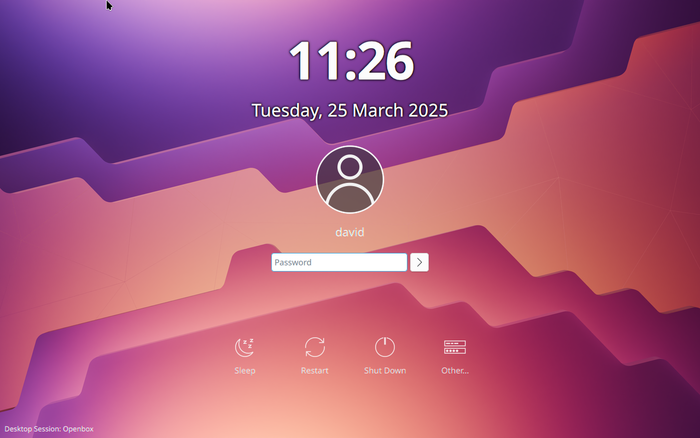

Дэвид Эдмундсон (David Edmundson) и Оливер Бирд (Oliver Beard) представили в списке рассылки разработчиков KDE проект по созданию нового дисплейного менеджера - Plasma Login Manager. Желание заменить менеджер входа объясняется наличием не решаемых архитектурных проблем в дисплейном менеджере SDDM (Simple Desktop Display Manager), который начиная с Plasma 5 пришёл на смену KDM.

В качестве золотого стандарта, на который стоит ориентироваться при создании нового менеджера входа, отмечен GDM (GNOME Display Manager). GDM базируется на технологиях GNOME Shell и Mutter, и сильно завязан на них, что позволило добиться уровня интеграции с GNOME, недостижимого при использовании SDDM. В Plasma Login Manager пытаются воплотить похожую на GDM архитектуру, позволяющую более тесно интегрировать менеджер входа со средой рабочего стола KDE Plasma и композитным сервером Кwin. Проблемы возникли из-за того, что SDDM развивается как универсальный менеджер входа, написанный на Qt и подходящий для всех графических окружений. SDDM рассчитан на вывод одного окна с экраном входа, но разработчикам KDE требуется более тесная интеграция, чем просто окно, показывающее сеансы и пользователей. В SDDM также применяется собственная реализация функций управления энергопотреблением со своей системой настройки. Без усложнений SDDM не получается интегрировать с имеющимися в KDE Plasma средствами управления громкостью, яркостью, энергопотреблением и сетевыми соединениями. В SDDM также имеется проблема с дублированием функциональности, которая уже имеется в KDE, что значительно усложняет сопровождение. В итоге был подготовлен прототип нового многопроцессного менеджера входа Plasma Login Manager, использующий бэкенд на основе урезанной версии SDDM и механизм запуска, идентичный тому, что применяется для запуска сеанса рабочего стола KDE Plasma. Оформление экрана входа приближено к существующему блокировщику экрана KDE, а настройки унифицированы с KDE Plasma. Разработчики отказались от использования QML для кастомизации тем оформления в пользу поддержки существующих плагинов обоев рабочего стола, цветовых схем и тем оформления Plasma. Для тестирования доступен рабочий прототип Plasma Login Manager, который пока не доведён до уровня качества, пригодного для использования в стабильной ветке KDE Plasma. Бэкенд на основе кода SDDM и новый фронтэнд, а также модуль для конфигуратора (KCM) пока развиваются в отдельных репозиториях, которые в будущем планируют объединить. По возможностям Plasma Login Manager почти достиг паритета со старым менеджером входа. Среди возможностей, которые намерены реализовать в Plasma Login Manager:

| ||

| · | 26.03 | Компания Cloudflare опубликовала opkssh для аутентификации в SSH через OpenID Connect (149 +8) |

|

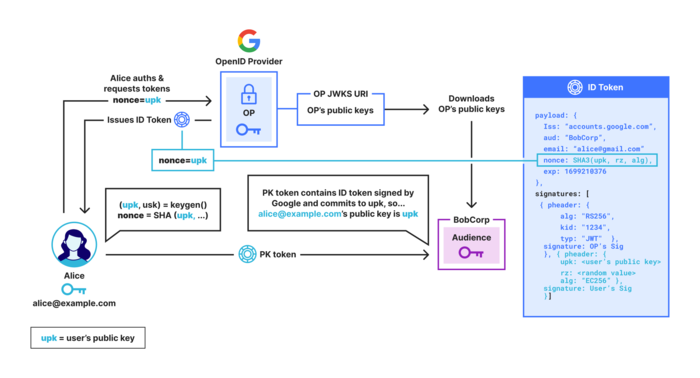

Компания Cloudflare представила инструментарий opkssh (OpenPubkey SSH), позволяющий интегрировать в OpenSSH средства централизованной аутентификации с возможностью входа через провайдеров OpenID Connect. При помощи opkssh можно избавиться от ручной работы по настройке SSH-ключей, а также организовать подключение к серверу с любых хостов, без необходимости создания закрытых ключей на каждом клиентском компьютере и без ручного копирования открытых ключей на сервер. Для подключения достаточно выполнить на сервере привязку к учётной записи у провайдера OpenID. Код инструментария написан на языке Go и распространяется под лицензией Apache 2.0.

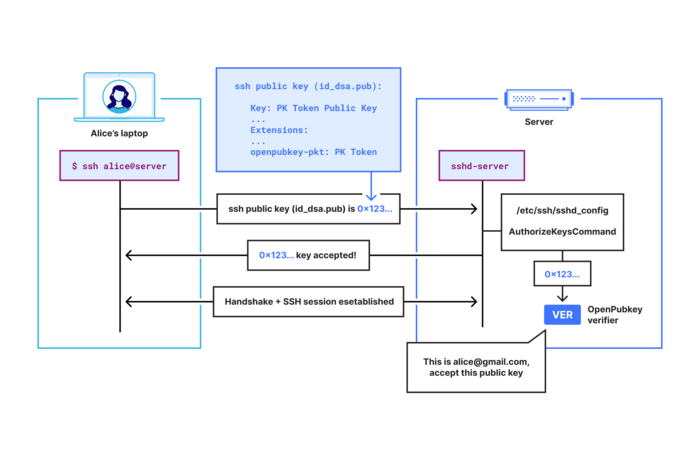

Opkssh совместим с OpenID-провайдерами Google, Microsoft/Azure и Gitlab, что позволяет настроить вход через имеющиеся учётные записи в сервисах gmail.com, microsoft.com и gitlab.com. При использовании opkssh вместо не ограниченных по времени ключей SSH генерируются временные ключи, действующие считанные часы и формируемые на основе подтверждения от провайдера OpenID. Утечка подобных ключей после окончания срока действия не представляет угрозы безопасности. По умолчанию время действия ключа составляет 24 часа, после которых необходимо повторно идентифицировать себя через OpenID Connect. Интеграция с OpenSSH основана на возможности создания расширений протокола SSH, допускающих прикрепление произвольных данных к сертификатам SSH. После прохождения аутентификации через OpenID Connect клиент формирует открытый ключ, содержащий PK-токен, подтверждающий принадлежность ключа заявленному пользователю. Токен интегрируется в протокол SSH через поле с дополнительными данными SSH-сертификата. Создание PK-токенов и их проверка на стороне сервера осуществляется с использованием криптографического протокола OpenPubKey. OpenPubKey позволяет сгенерировать открытый ключ и привязать его к токену, выданному OpenID-провайдером. Через цифровую подпись провайдер подтверждает, что этот ключ создан заявленным аутентифицированным пользователем. Например, OpenID-провайдер Google может подтвердить, что пользователь аутентифицирован как test@gmail.com. На стороне севера выполняется проверка подписан ли прикреплённый токен провайдером OpenID и соответствует ли цифровая подпись заявленному открытому ключу, т.е. сервер может удостовериться,

что именно пользователь test@gmail.com создал открытый ключ для подключившегося SSH-клиента.

Интеграция с OpenSSH организована через указание программы opkssh в файле конфигурации "sshd_config" через директиву "AuthorizedKeysCommand" (например: "AuthorizedKeysCommand /usr/local/bin/opkssh verify %u %k %t"). Настройка связывания учётных записей с OpenID Connect осуществляется на стороне сервера SSH. На стороне клиента SSH изменения настроек не требуется, но перед входом необходимо запустить команду "opkssh login" и в появившемся окне браузера выбрать провайдера OpenID и выполнить через него аутентификацию. Утилита opkssh сгенерирует ключи SSH и получит PK-токен, подтверждающий, что пользователь прошёл аутентификацию и позволяющий проверить, что созданные ключи принадлежат заявленному пользователю. Открытый ключ SSH, к которому через поле с дополнительными данными прикреплён PK-токен, будет записан в файл ~/.ssh/id_ecdsas и начнёт передаваться при подключении к серверу утилитой ssh. Подключение к серверу производится с использованием штатной для SSH схемы "ssh логин@сервер", при этом на сервере логин предварительно должен быть отождествлён с учётной записью в OpenID, которую использует пользователь. Таким образом работа сводится к тому, что ssh-клиент отправляет на ssh-сервер публичный ключ, а сервер запускает команду "opkssh verify" для проверки ключа. Для привязки учётной записи к OpenID администратор сервера выполняет команду "opkssh add". Например, для того чтобы разрешить вход на сервер под пользователем "root" с OpenID-аутентификацией через учётную запись test@gmail.com в Gmail следует выполнить "sudo opkssh add root test@gmail.com google", после чего клиент сможет подключаться под параметрами данной учётной записи командой "ssh root@хост_сервера". Привязку учётной записи также можно выполнить вручную через файл конфигурации /etc/opk/auth_id (или ~/.opk/auth_id), в который для вышеприведённого примера будет записана строка "root test@gmail.com https://accounts.google.com". Дополнительно через файл

/etc/opk/providers можно определить список допустимых OpenID-провайдеров, их параметры и список разрешённых идентификаторов клиентов.

| ||

|

Обсуждение (149 +8) |

Тип: К сведению |

| ||

| · | 26.03 | Выпуск системы проектирования печатных плат LibrePCB 1.3.0 (104 +19) |

|

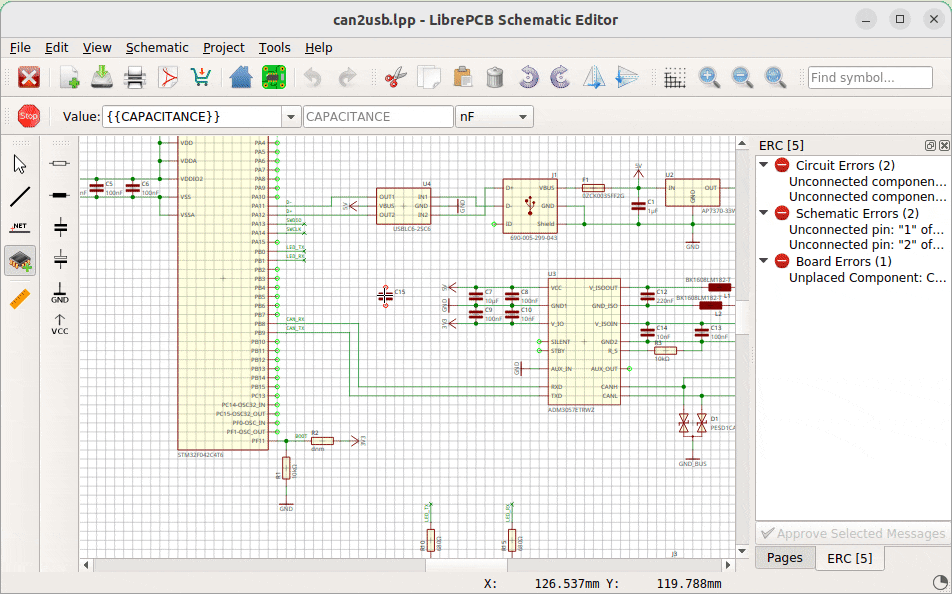

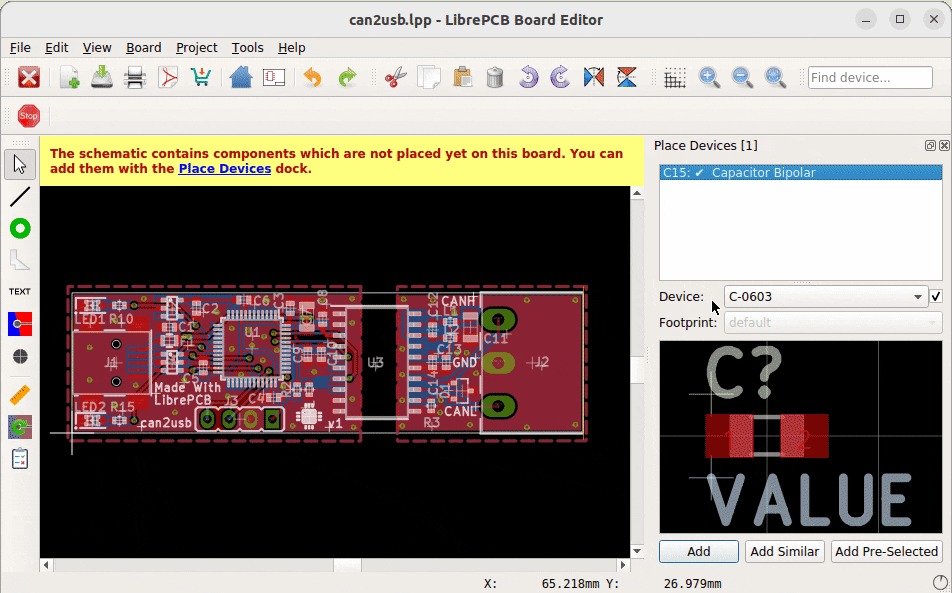

Представлен выпуск свободного пакета для автоматизации проектирования печатных плат LibrePCB 1.3.0. LibrePCB позиционируется как интуитивно понятный пакет для быстрой разработки плат, который отстаёт по функциональности от KiCad, но гораздо проще в работе и при этом учитывает потребности не только начинающих, но и профессиональных инженеров. Программа поставляется в сборках для Linux (Flatpak, Snap, AppImage), FreeBSD, macOS и Windows. Код проекта написан на языке C++ (интерфейс на Qt) и распространяется под лицензией GPLv3.

Из особенностей отмечается интеграция в одном пакете редактора схем и средств управления проектом; простой кросс-платформенный графический интерфейс на базе Qt; применение концепции "умной" библиотеки элементов; использование доступных для ручного разбора форматов библиотеки элементов и проектов; режим Multi-PCB для параллельной разработки разных вариантов плат на базе одной схемы; автоматическая синхронизация списка электрических соединений (netlist) между схемой и раскладкой платы. Программа оснащена многоязычным интерфейсом с поддержкой русского (охват перевода 96%) и украинского языков (охват перевода 91%), предоставляющим возможность наименований элементов на разных языках. LibrePCB включает в себя интерфейс для управления проектом; редактор электронных схем; редактор многослойных печатных плат; сервис для генерации данных для начала производства; утилиту командной строки librepcb-cli для автоматизации типовых работ (например, проверки и экспорта данных); библиотеку электронных компонентов с навигацией по древовидному категоризованному списку. Имеется интерфейс для подключения различных существующих библиотек элементов, которые могут добавляться как в форме архивов, так и через интеграцию с репозиториями. Поддерживается импорт файлов DXF и экспорт в форматах PDF, SVG и CSV BOM, pick&place X3/CSV, Gerber/Excellon и STEP. Основные новшества:

| ||

|

Обсуждение (104 +19) |

Тип: Программы |

| ||

| · | 26.03 | Опубликован AerynOS 2025.03, первый выпуск после переименования Serpent OS (44 +1) |

|

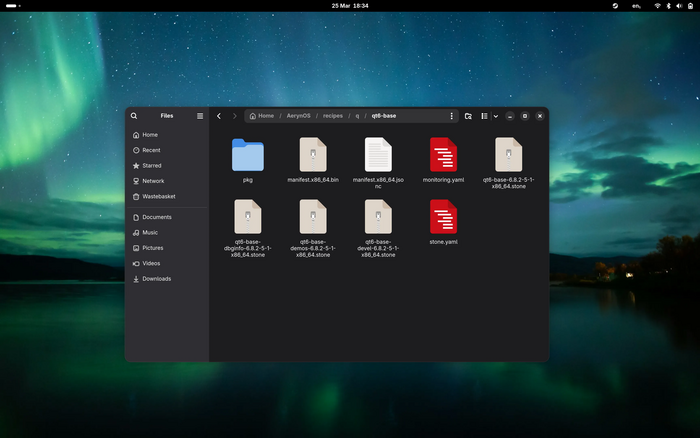

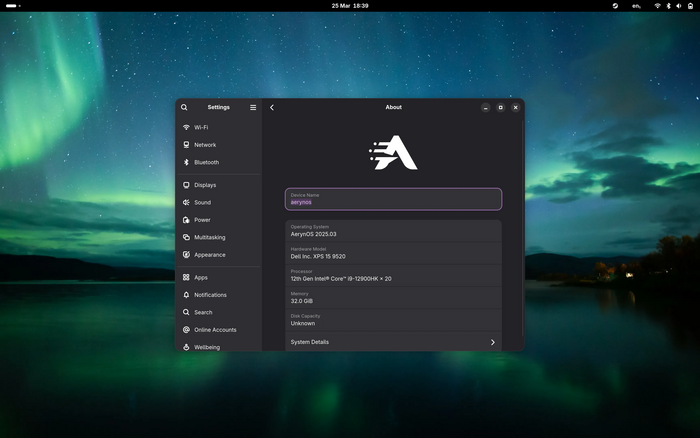

Представлен выпуск дистрибутива AerynOS 2025.03, который стал первым обновлением после переименования проекта Serpent OS. Дистрибутив использует собственный пакетный менеджер и атомарную модель обновления системы. Разработка ведётся старой командой разработчиков дистрибутива Solus, в число которых входят Айки Доэрти (Ikey Doherty) - создатель Solus и Джошуа Стробл (Joshua Strobl) - ключевой разработчик среды рабочего стола Budgie. Сборки сформированы для архитектуры x86_64-v2 и поставляются с рабочим столом GNOME. Среди задействованных новых версий пакетов отмечены ядро Linux 6.13.8, GNOME 48.0, Mesa 25.0.2, Firefox 136.0.2, Vulkan SDK 1.4.309.0 и LLVM 19.1.7.

Дистрибутив использует пакетный менеджер moss с собственным форматом пакетов Stone и инструментами для управления состоянием системы. Для экономии дискового пространства при хранении нескольких версий пакетов применяется дедупликация на основе жёстких ссылок. Обновление производится в атомарном режиме с заменой содержимого раздела /usr. В случае сбоя во время установки обновления система откатывается на прошлое рабочее состояние. Большая часть пакетов, включая ядро Linux, собрана при помощи компилятора Clang. За исключением ядра и некоторых системных компонентов изменения применяются на лету, без необходимости перезагрузки. Проектом также развиваются инсталлятор Lichen, система сборки boulder, панель управления summit, менеджер загрузки blsforme и система контейнеров moss-container.

| ||

|

Обсуждение (44 +1) |

Тип: Программы |

| ||

| · | 26.03 | Выпуск CRIU 4.1, системы для сохранения и восстановления состояния процессов в Linux (25 +12) |

|

После шести месяцев разработки опубликован выпуск инструментария CRIU 4.1 (Checkpoint and Restore In Userspace), предназначенного для сохранения и восстановления процессов в пространстве пользователя. Инструментарий позволяет сохранить состояние одного или группы процессов, а затем возобновить работу с сохранённой позиции, в том числе после перезагрузки системы или на другом сервере без разрыва уже установленных сетевых соединений. Код проекта написан на языке Си и распространяется под лицензией GPLv2. CRIU применяется в таких системах управления контейнерами, как OpenVZ, LXC/LXD и Docker. Необходимые для работы CRIU изменения включены в основной состав ядра Linux.

Из областей применения технологии CRIU отмечается обеспечение перезагрузки ОС без нарушения непрерывности выполнения длительно выполняемых процессов, Live-миграция изолированных контейнеров, ускорение запуска медленных процессов (можно начать работу с состояния, сохранённого после инициализации), проведение обновлений ядра без перезапуска сервисов, периодическое сохранение состояния длительно выполняемых вычислительных задач для возобновления работы в случае аварийного завершения, балансировка нагрузки на узлы в кластерах, дублирование процессов на другую машину (fork на удалённую систему), создание снапшотов пользовательских приложений в процессе работы для их анализа на другой системе или на случай если потребуется отменить дальнейшие действия в программе.

| ||

|

Обсуждение (25 +12) |

Тип: Программы |

| ||

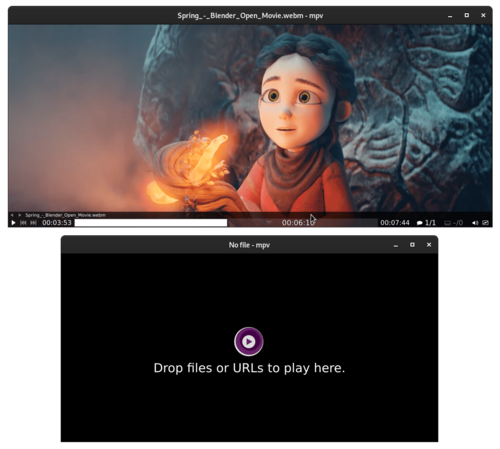

| · | 25.03 | Релиз видеоплеера MPV 0.40 (212 +31) |

|

После шести месяцев разработки сформирован выпуск открытого видеоплеера MPV 0.40, в 2013 году ответвившегося от кодовой базы проекта MPlayer2. В MPV основное внимание уделяется разработке новых возможностей, не заботясь о сохранении совместимости с MPlayer. Код MPV распространяется под лицензией LGPLv2.1+, некоторые части остаются под GPLv2, но процесс перехода на LGPL почти завершён и для отключения оставшегося GPL-кода можно использовать опцию "--enable-lgpl".

Среди изменений в новой версии:

| ||

|

Обсуждение (212 +31) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||