| · | 30.03.2025 | Выпуск видеоредакторов Shotcut 25.03 и Flowblade 2.20 (33 +3) |

|

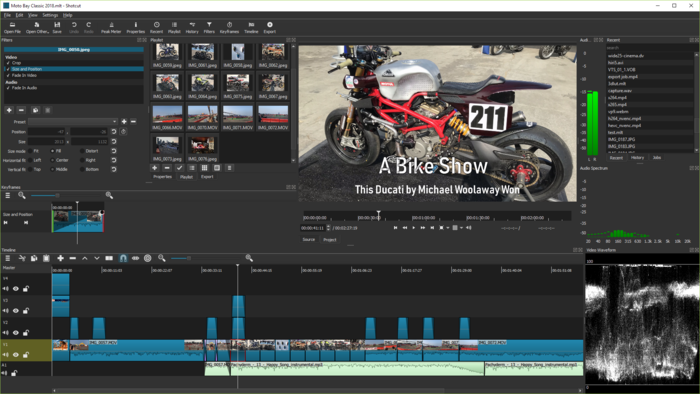

Опубликован релиз видеоредактора Shotcut 25.03, развиваемого автором проекта MLT и использующего данный фреймворк для редактирования видео. Поддержка форматов видео и звука реализована через FFmpeg. Возможно использование плагинов с реализацией видео и аудио эффектов, совместимых с Frei0r и LADSPA. Из особенностей Shotcut можно отметить возможность многотрекового редактирования с компоновкой видео из фрагментов в различных исходных форматах, без необходимости их предварительного импортирования или перекодирования. Имеются встроенные средства для создания скринкастов, обработки изображения с web-камеры и приёма потокового видео. Код написан на C++ с использованием фреймворка Qt и распространяется под лицензией GPLv3. Готовые сборки доступны для Linux (AppImage, flatpak и snap), macOS и Windows.

Среди изменений в новом выпуске:

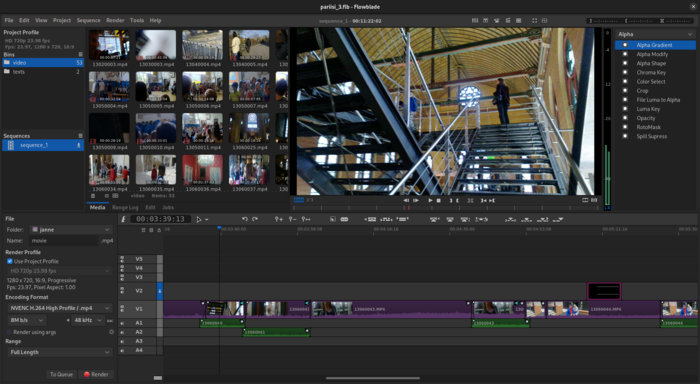

Кроме того, состоялся релиз многотрекового редактора видео Flowblade 2.20, предназначенного для компоновки видеороликов из отдельных видео, звуковых файлов и изображений. Редактор предоставляет средства для обрезки клипов с точностью до отдельных кадров, использования фильтров, определения своего порядка применения инструментов, корректировки поведения шкалы времени, композитинга изображений (например, можно поворачивать, постепенно замещать и создавать переходные эффекты). Код проекта написан на языке Python (MLT, FFmpeg, PyGTK) и распространяется под лицензией GPLv3. Сборки подготовлены в формате Flatpak. Среди изменений в новом выпуске:

| ||

|

Обсуждение (33 +3) |

Тип: Программы |

| ||

| · | 30.03.2025 | Доступны утилиты мониторинга nvtop 3.2.0 и htop 3.4.0. Уязвимость в atop (52 +12) |

|

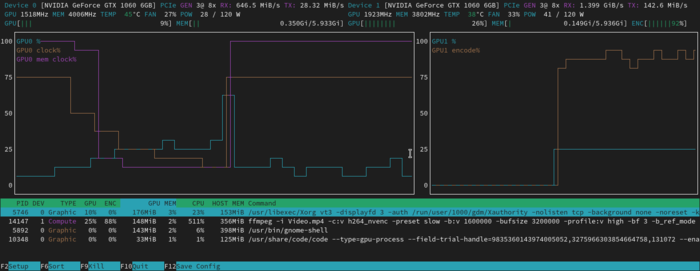

Опубликован выпуск консольной утилиты nvtop 3.2.0, предназначенной для интерактивного мониторинга работы GPU и аппаратных ускорителей. Утилита позволяет наглядно отслеживать на графиках нагрузку, потребление памяти и изменение частоты GPU, а также просматривать процессы, наиболее активно нагружающие GPU. Поддерживаются GPU и ускорители компаний AMD, Intel, NVIDIA, Apple (M1 & M2), Huawei (Ascend), Qualcomm и Broadcom (VideoCore). Возможно отслеживание на одном экране работы сразу нескольких чипов.

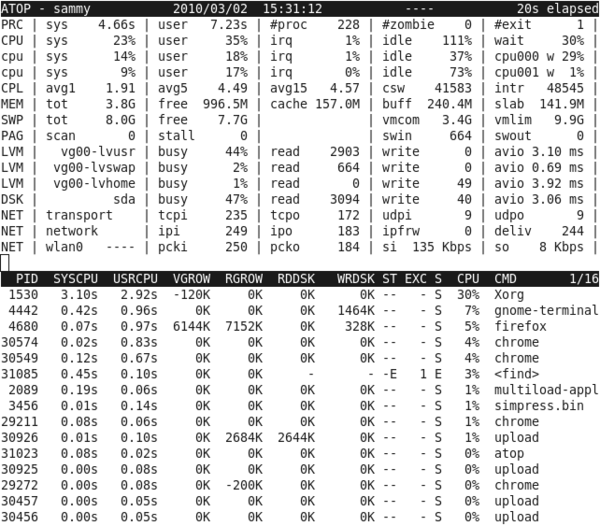

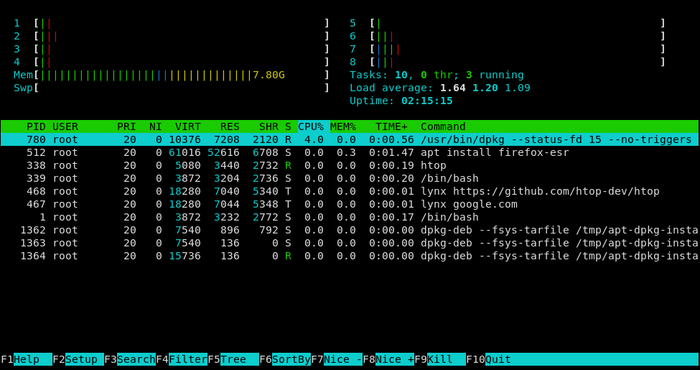

В новой версии реализована поддержка драйверов Intel XE и Broadcom V3D (Raspberry Pi). Добавлена поддержка AI-ускорителя Google TPU (Tensor Processing Unit). Добавлены опции "-P" и -s" для скрытия области со списком процессов и для сохранения состояния в формате JSON.  Одновременно состоялся выпуск утилиты Atop 2.11.1, предназначенной для интерактивного мониторинга параметров работы системы и отображения активности процессов. От утилиты top программа atop отличается большей детализацией (CPU, GPU, память, диски, сеть, потоки, контейнеры) и возможностью периодического сброса отчётов в файл для последующего анализа. Код написан на языке Си и распространяется под лицензией GPLv2. В новой версии устранена уязвимость (CVE-2025-31160), позволяющая локальному пользователю вызвать переполнение буфера при запуске утилиты atop другим пользователем. Например, непривилегированный пользователь может организовать атаку на администратора, запускающего утилиту atop. Проблема вызвана тем, что в atop опционально поддерживается сбор статистики о работе GPU, который вынесен в отдельный процесс atopgpud. Взаимодействие с этим процессом осуществляется через TCP-порт. Во время запуска atop пытается соединиться с данным TCP-портом и периодически загружает через него статистику, не обеспечивая при этом должной проверки размера передаваемых данных. Метод атаки сводится к тому, что любой пользователь в системе может запустить на сетевом порту atopgpud свой обработчик, который выдаст данные заведомо большего размера, что приведёт к переполнению буфера в atop при попытке разбора статистики. Возможность создания рабочего эксплоита для выполнения кода пока не продемонстрирована. В новой версии atop по умолчанию отключён сбор статистики через TCP-порт и добавлена опция "-k" для активации поддержки atopgpud. Также внесены дополнительные проверки в код разбора статистики для предотвращения переполнений.  В заключении можно отметить выпуск top-подобной утилиты htop 3.4.0, примечательной такими возможностями, как свободная вертикальная и горизонтальная прокрутка списка процессов, средства оценки эффективности работы SMP и использования каждого процессорного ядра, наличие древовидного режима просмотра, гибкие возможности по настройке интерфейса, поддержка фильтрации процессов и управления ими (завершение работы, настройка приоритета). Код проекта написан на языке Си и распространяется под лицензией GPLv2 В новой версии добавлено отслеживание активности GPU в Linux; улучшена работа на ARM-компьютерах Apple; решены проблемы со сборкой для DragonFlyBSD, Darwin, NetBSD, OpenBSD и Solaris; обеспечен учёт дисковой и сетевой активности в DragonFlyBSD; добавлена информация о потоках и состоянии процессов в macOS; расширена поддержка Unicode; переработан код для работы с датчиками температуры; повышена производительность кода для разбора статистики; добавлена поддержка скрытия данных о кэше и буферах.

| ||

|

Обсуждение (52 +12) |

Тип: Программы |

| ||

| · | 30.03.2025 | Выпуск утилиты GNU patch 2.8 (27 +12) |

|

Спустя семь лет с прошлого выпуска и двенадцать с половиной лет с момента публикации ветки 2.7 представлен релиз утилиты GNU patch 2.8. Утилита позволяет применить к файлам патчи, включающие списки изменений, созданные программой diff. Код написан на языке Си и распространяется под лицензией GPLv3+.

В новой версии:

| ||

|

Обсуждение (27 +12) |

Тип: Программы |

| ||

| · | 29.03.2025 | Изучение начинки sandbox-окружения, используемого в Google Gemini для запуска Python-кода (18 +9) |

|

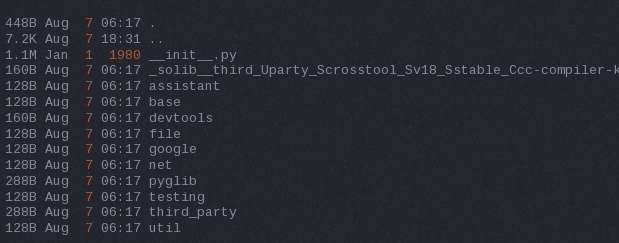

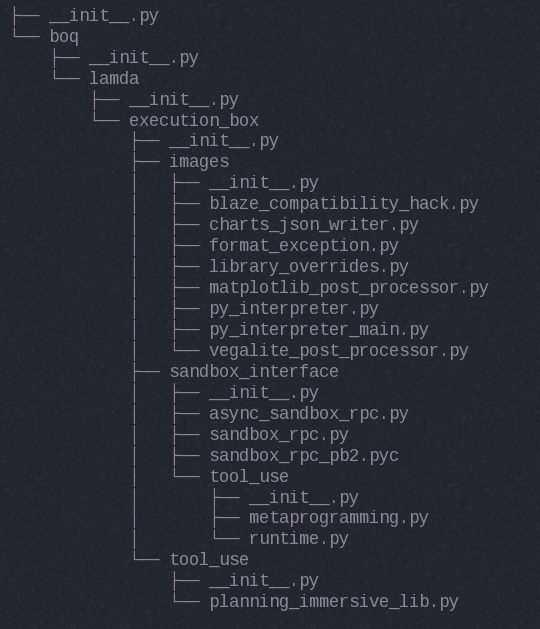

Опубликованы результаты исследования защищённости изолированного окружения для выполнения Python-кода, применяемого компанией Google в чатботе Gemini. Чатбот Gemini предоставляет средства для генерации кода по описанию задачи и для языка Python позволяет сразу запустить созданный код, чтобы избавить разработчика от лишних действий при его проверке. Код запускается в изолированном окружении, которое отрезано от внешнего мира и допускает только исполнение интерпретатора Python. Для определения начинки sandbox-окружения исследователи добились запуска кода, использующего возможности Python-библиотеки os для перебора содержимого всех каталогов и построения карты файловой системы.

Особый интерес вызвал исполняемый файл /usr/bin/entry/entry_point, который занимал 579 МБ. Для извлечения данного файла исследователи создали скрипт, который последовательно небольшими порциями выводил на экран содержимое в формате Base64. На своей стороне они автоматизировали склейку данных отрывков при помощи инструментария Caido и получили копию файла на своей системе. Для анализа полученного исполняемого файла была применена утилита binwalk, предназначенная для извлечения файлов, встроенных в прошивки. Среди извлечённых данных оказался каталог google3, в котором, судя по названиям файлов, находился Python-код с различными компонентами для обеспечения работы сервиса, например, RPC для взаимодействия AI-модели Gemini с внешними сервисами Google, такими как YouTube, Google Flights и Google Maps.   Изучение содержимого файлов показало, что это не конфиденциальный код и он был одобрен для публичного доступа службой безопасности Google. При этом дальнейший анализ дампа выявил наличие в нём proto-файлов (Protocol Buffer) со спецификациями внутренних структур данных, позволяющих понять тонкости обмена данными между различными сервисами Google. Польза от получения выявленных proto-файлов сомнительна, так как семь лет назад подобные proto-файлы уже были извлечены другими исследователями из Google App Engine.

| ||

|

Обсуждение (18 +9) |

Тип: Проблемы безопасности |

| ||

| · | 29.03.2025 | В пакетном менеджере Zypper реализована параллельная загрузка пакетов (65 +9) |

|

Разработчики дистрибутива openSUSE реализовали в пакетном менеджере Zypper возможность распараллеливания загрузки пакетов и метаданных. Дополнительно предложен новый бэкенд, более оптимально повторно использующий уже установленные соединения и повышающий эффективность обработки метаданных. При обновлении 250 пакетов суммарным размером 100 МБ время загрузки после включения нового бэкенда и параллельного режима сократилось с 68.7 секунд до 13.1 секунд, а при обновлении 407 пакетов размером 1 ГБ - с 281.1 cекунды до 119.6 секунд.

Распараллеливание доступно начиная с выпусков libzypp 17.36.4 и zypper 1.14.87, пока размещённых только в репозиториях Tumbleweed и Slowroll. По умолчанию упомянутые возможности пока отключены и преподносятся как экспериментальные. Для включения параллельной загрузки и нового бэкенда можно использовать переменные окружения "ZYPP_PCK_PRELOAD=1" и "ZYPP_CURL2=1", а настройка числа одновременных соединений регулируется при помощи параметра "download.max_concurrent_connections" в файле конфигурации zypp.conf.

| ||

|

Обсуждение (65 +9) |

Тип: К сведению |

| ||

| · | 29.03.2025 | В KDE добавлена поддержка Wayland-протокола fifo и улучшена настройка дисплеев (111 +15) |

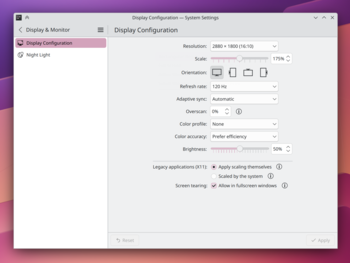

Нейт Грэм (Nate Graham), разработчик, занимающийся контролем качества в проекте KDE, опубликовал очередной отчёт о разработке KDE. Среди изменений, добавленных в ветку, на основе которых формируется релиз KDE Plasma 6.4.0:

| ||

|

Обсуждение (111 +15) |

Тип: К сведению |

| ||

| · | 28.03.2025 | Выпуск дистрибутива для резервного копирования Rescuezilla 2.6 (37 +5) |

|

Доступен выпуск дистрибутива Rescuezilla 2.6, предназначенного для резервного копирования, восстановления систем после сбоев и диагностики различных аппаратных проблем. Дистрибутив построен на пакетной базе Ubuntu и продолжает развитие проекта "Redo Backup & Rescue", разработка которого была прекращена в 2012 году. Для загрузки предлагаются live-сборки для 32- и 64-разрядных систем x86 (1.3 ГБ) и deb-пакет для установки в Ubuntu.

Rescuezilla поддерживает резервное копирование и восстановление случайно удалённых файлов в разделах Linux, macOS и Windows. Выполняется автоматический поиск и подключение сетевых разделов, которые можно использовать для размещения резервных копий. Графический интерфейс основан на оболочке LXDE. Формат создаваемых резервных копий полностью совместим с дистрибутивом Clonezilla. При восстановлении поддерживается работа с образами Clonezilla, Redo Rescue, Foxclone и FSArchiver, а также с образами виртуальных машин в форматах VirtualBox VDI, VMWare VMDK, QEMU QCOW2, Hyper-V VHDx и .dd/.img. В новой версии:

| ||

|

Обсуждение (37 +5) |

Тип: Программы |

| ||

| · | 28.03.2025 | GitHub вводит лимит в сто тысяч репозиториев для одной организации (38 +9) |

|

Компания GitHub объявила о введении ограничения в 100 тысяч репозиториев для одной учётной записи пользователя или организации. Ограничение вступит в силу 28 апреля. После преодоления рубежа в 50 тысяч репозиториев владельцу начнёт выводиться баннер с предупреждением, а на email администратора будет направлено уведомление. Изменение призвано не допустить замедления работы учётных записей с очень большим числом репозиториев, а также исключить их негативное влияние на инфраструктуру. При необходимости поддержания очень большого числа репозиториев рекомендовано разносить их на несколько организаций.

| ||

|

Обсуждение (38 +9) |

Тип: К сведению |

| ||

| · | 28.03.2025 | Проект Organic Maps перенёс разработку с GitHub на Forgejo (78 +45) |

|

Проект Organic Maps, развивающий мобильное приложение для автономной навигации с картографическими данными из OpenStreetMap, объявил о переносе разработки с GitHub на платформу Forgejo, развёрнутую на собственном сервере. Перенос выполнен после того, как администрация GitHub принудительно перевела GitHub-репозиторий в архивный режим из-за санкций в отношении одного из разработчиков. Добиться снятия блокировки удалось только вчера, т.е. спустя две недели с момента инцидента.

Проект Organic Maps является форком приложения MAPS.ME, созданным его изначальными авторами после продажи MAPS.ME компанией mail.ru компании Daegu Limited, которая перевела проект на проприетарную модель разработки. Код проекта Organic Maps распространяется под лицензией Apache 2.0. В ходе миграции на новую платформу перенесены: репозиторий с 54 тысячами коммитов, 9.5 тысяч сообщений (issues), 100 тысяч комментариев и 4.3 тысячи pull-запросов. Платформа Forgejo является форком проекта Gitea, который в свою очередь ответвился от платформы Gogs. Ключевыми особенностями Forgejo является низкое потребление ресурсов (может использоваться в дешёвых VPS) и простой процесс установки. Предоставляются типовые возможности работы с проектами, такие как управление задачами, отслеживание проблем (issues), pull-запросы, wiki, средства для координации групп разработчиков, подготовка релизов, автоматизация размещения пакетов в репозиториях, управление правами доступа, сопряжение с платформами непрерывной интеграции, поиск кода, аутентификация через LDAP и OAuth, доступ к репозиторию по протоколам SSH и HTTP/HTTPS, подключение web-хуков для интеграции со Slack, Discord и другими сервисами, поддержка Git-хуков и Git LFS, инструменты для миграции и зеркалирования репозиториев.

| ||

| · | 27.03.2025 | Компания LG опубликовала платформу webOS Open Source Edition 2.28 (65 +17) |

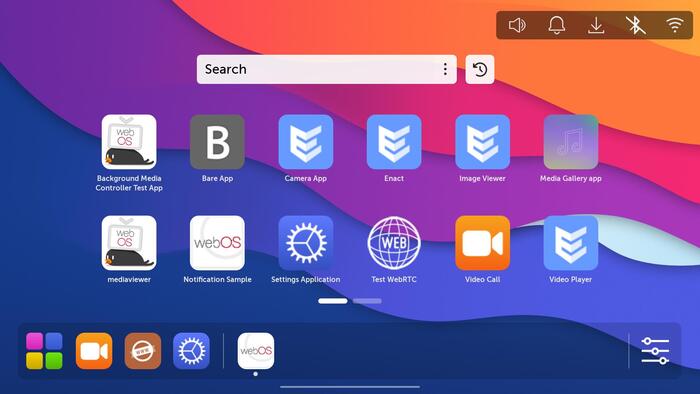

Представлен выпуск открытой платформы webOS Open Source Edition 2.28, которая может применяться на различных портативных устройствах, платах и автомобильных информационно-развлекательных системах. Эталонные готовые сборки сформированы для платы Raspberry Pi 4 и системы виртуализации VirtualBox. Платформа развивается в публичном репозитории под лицензией Apache 2.0, а разработку курирует сообщество, придерживаясь совместной модели управления разработкой. В новой версии осуществлён переход на платформу Yocto 5.0, обновлены браузерные компоненты Enact и задействована ветка библиотеки Qt 6.8.

Платформа webOS была изначально разработана компанией Palm в 2008 году и использовалась на смартфонах Palm Pre и Pixie. В 2010 году после поглощения компании Palm платформа перешла в руки Hewlett-Packard, после чего HP пыталась использовать данную платформу в своих принтерах, планшетах, ноутбуках и ПК. В 2012 году компания HP анонсировала перевод webOS в независимый открытый проект и в 2013 году начала открытие исходных текстов его компонентов. В 2013 году платформа была выкуплена у Hewlett-Packard компанией LG и теперь применяется на более чем 70 миллионах телевизоров и потребительских устройств LG. В 2018 году был основан проект webOS Open Source Edition, через который компания LG попыталась вернуться к открытой модели разработки, привлечь других участников и расширить спектр поддерживаемых в webOS устройств. Системное окружение webOS формируется с использованием инструментария и базовых пакетов OpenEmbedded, а также сборочной системы и набора метаданных от проекта Yocto. Ключевыми компонентами webOS являются менеджер системы и приложений (SAM, System and Application Manager), отвечающий за выполнение приложений и сервисов, и Luna Surface Manager (LSM), формирующий интерфейс пользователя. Компоненты написаны с использованием фреймворка Qt и браузерного движка Chromium. Отрисовка осуществляется через композитный менеджер, применяющий протокол Wayland. Для разработки пользовательских приложений предлагается использовать web-технологии (CSS, HTML5 и JavaScript) и фреймворк Enact, основанный на React, но возможно и создание программ на С и C++ с интерфейсом на базе Qt. Пользовательская оболочка и встроенные графические приложения в основном реализованы как нативные программы, написанные с использованием технологии QML. По умолчанию предлагается оболочка Home Launcher, оптимизированная для управления с сенсорных экранов и предлагающая концепцию сменяющих друг друга карт (вместо окон). Для хранения данных в структурированном виде с использованием формата JSON применяется хранилище DB8, использующее в качестве бэкенда БД LevelDB. Для инициализации используется bootd на основе systemd. Для обработки мультимедийного контента предлагаются подсистемы uMediaServer и Media Display Controller (MDC), в качестве звукового сервера применяется PulseAudio. Для автоматического обновления прошивки применяется OSTree и атомарная замена разделов (создаются два системных раздела, один из которых является активным, а второй используется для копирования обновления).

| ||

|

Обсуждение (65 +17) |

Тип: Программы |

| ||

| · | 27.03.2025 | Выпуск дистрибутива Q4OS 5.8, поставляемого с пользовательским окружением Trinity (112 +19) |

|

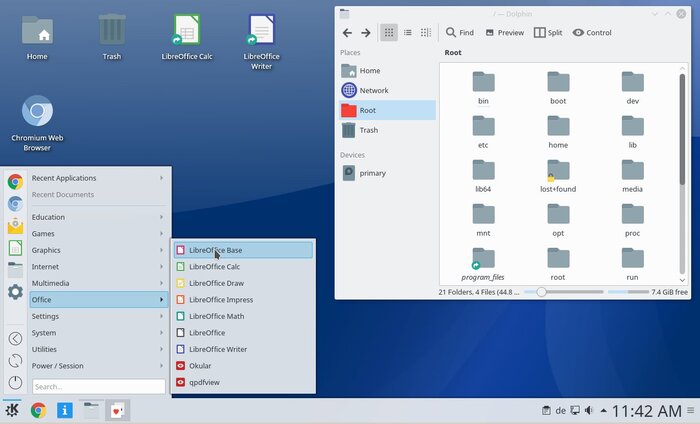

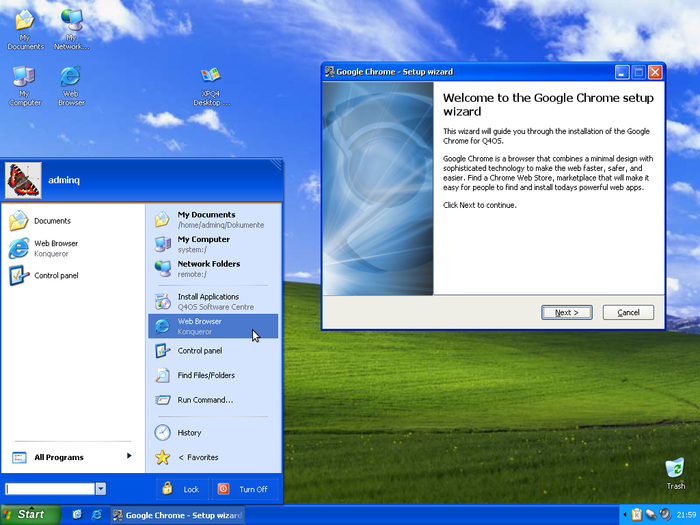

Опубликован выпуск дистрибутива Q4OS 5.8, основанного на пакетной базе Debian и поставляемого с рабочими столами KDE Plasma 5 и Trinity (продолжает развитие кодовой базы KDE 3.5.x). Оба пользовательских окружения могут одновременно сосуществовать в одной системе, и пользователь может переключаться между ними. Дистрибутив позиционируется как нетребовательный к аппаратным ресурсам и предлагающий классическое оформление рабочего стола. Размер загрузочного образа 1.5 ГБ (x86_64).

В состав входит несколько приложений собственной разработки, включая 'Desktop Profiler' для быстрой установки тематических наборов ПО, 'Setup utility' для установки сторонних приложений, 'Software center' для установки дополнительных программ, 'Welcome Screen' для упрощения начальной настройки, Lookswitcher для быстрого переключения внешнего вида, скрипты для установки альтернативных окружений LXQt, Xfce и LXDE. Предоставляется приложение для установки дистрибутива в отдельный каталог Windows, что позволяет использовать дистрибутив параллельно с Windows без выделения для него отдельного дискового раздела. В новом выпуске пакетная база обновлена до Debian 12.10 с ядром Linux 6.1.0-32. Установщик наборов приложений Desktop Profiler переписан для работы в многопоточном режиме и получил поддержку пакетов в формате Flatpak.  Отдельно энтузиастами развиваются сборки Q4OS с интерфейсом в стиле Windows XP и Windows 10.

| ||

|

Обсуждение (112 +19) |

Тип: Программы |

| ||

| · | 27.03.2025 | Обновление почтового сервера Exim 4.98.2 с устранением уязвимости (78 +13) |

|

Опубликован корректирующий выпуск почтового сервера Exim 4.98.2, в котором устранена уязвимость (CVE-2025-30232), потенциально позволяющая поднять свои привилегии. Возможна ли удалённая эксплуатация уязвимости не уточняется.

Проблема проявляется начиная с выпуска Exim 4.96. Из крупных дистрибутивов уязвимые версии использовались в Debian 12, Ubuntu 24.04/24.10, openSUSE 15.6, Arch Linux, Fedora и FreeBSD. RHEL и производные дистрибутивы проблеме не подвержены, так как Exim не входит в их штатный репозиторий пакетов (в EPEL обновление к пакету exim пока не опубликовано). Уязвимость присутствует в коде с отладочными вызовами и вызвана обращением к памяти после её освобождения (use-after-free) в pretrigger-обработчике. Проблема возникала из-за освобождения памяти под буфер вывода отладочной информации (debug_pretrigger_buf) без выставления в указатель значения NULL, которое используется для проверки наличия буфера перед обращениями к нему.

| ||

|

Обсуждение (78 +13) |

Тип: Проблемы безопасности |

| ||

| · | 26.03.2025 | Выпуск Zorin OS 17.3, дистрибутива для пользователей, привыкших к Windows или macOS (150) |

|

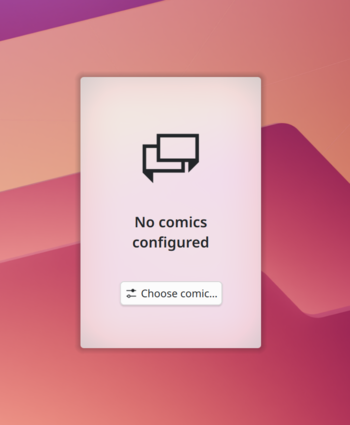

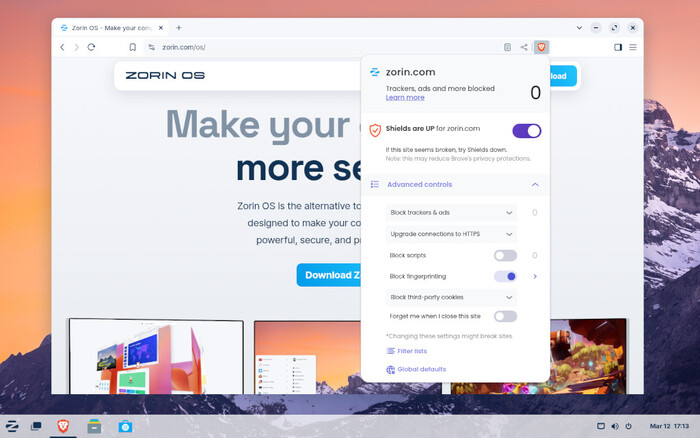

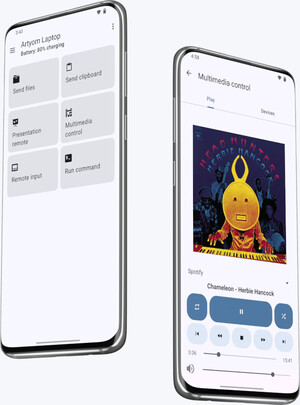

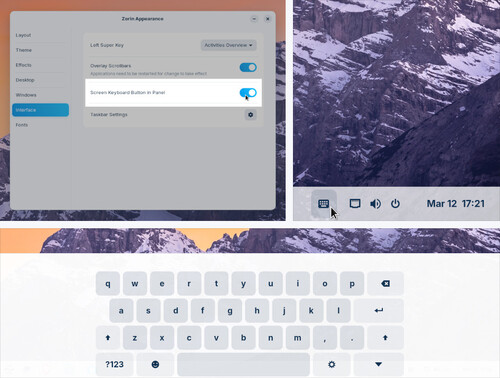

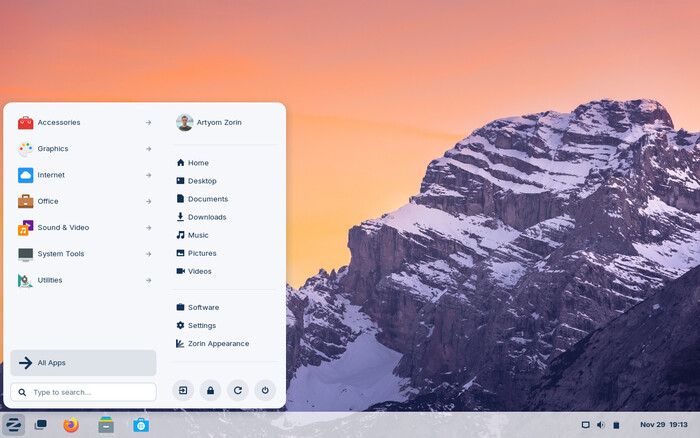

После 6 месяцев разработки опубликован релиз Linux-дистрибутива Zorin OS 17.3, основанного на пакетной базе Ubuntu 22.04. Целевой аудиторией дистрибутива являются начинающие пользователи, привыкшие работать в Windows. Для управления оформлением дистрибутив предлагает специальный конфигуратор, позволяющий придать рабочему столу вид, свойственный различным версиям Windows и macOS, а в состав включена подборка программ, близких к программам, к которым привыкли пользователи Windows. Размер загрузочного iso-образа составляет 3.4 ГБ.

В качестве основы рабочего стола в Zorin OS используется GNOME с набором собственных дополнений и панелью на основе Dash to Panel и Dash to Dock. Для интеграции рабочего стола со смартфоном поставляется приложение Zorin Connect (на базе KDE Connect). Кроме пакетов в формате deb и репозиториев Ubuntu по умолчанию включена поддержка форматов Flatpak, AppImage и Snap с возможностью установки программ из каталогов Flathub и Snap Store.  В новой версии:

| ||

|

Обсуждение (150) |

Тип: Программы |

| ||

| · | 26.03.2025 | Новая версия музыкального проигрывателя DeaDBeeF 1.10.0 (183 +21) |

|

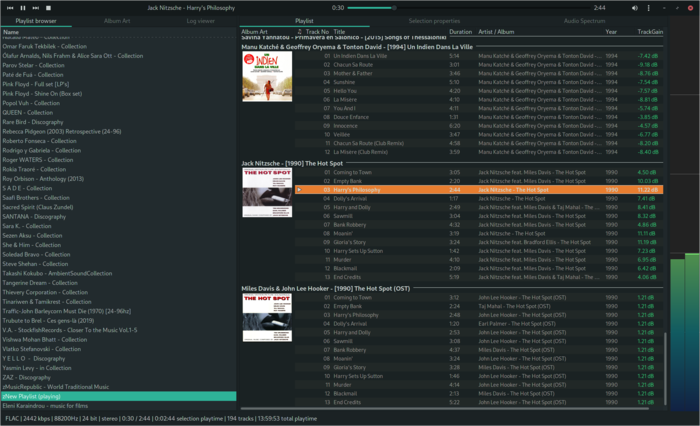

После почти трёх лет со времени публикации прошлой значительной ветки представлен релиз музыкального плеера DeaDBeeF 1.10.0. Плеер написан на языке Си и может работать с минимальным набором зависимостей. Код распространяется под лицензией Zlib. Интерфейс построен с использованием библиотеки GTK, поддерживает вкладки и может расширяться через виджеты и плагины.

Среди возможностей: автоматическое перекодирование кодировки текста в тегах, эквалайзер, поддержка cue-файлов, возможность управления через командную строку или из системного лотка, загрузка и отображение обложек, встроенный редактор тегов, гибкие возможности в отображении нужных полей в списках композиций, поддержка потокового интернет-радио, режим воспроизведения без пауз, наличие плагина для перекодирования звуковых файлов. Основные изменения:

| ||

|

Обсуждение (183 +21) |

Тип: Программы |

| ||

| · | 26.03.2025 | Выпуск системы проектирования печатных плат LibrePCB 1.3.0 (116 +23) |

|

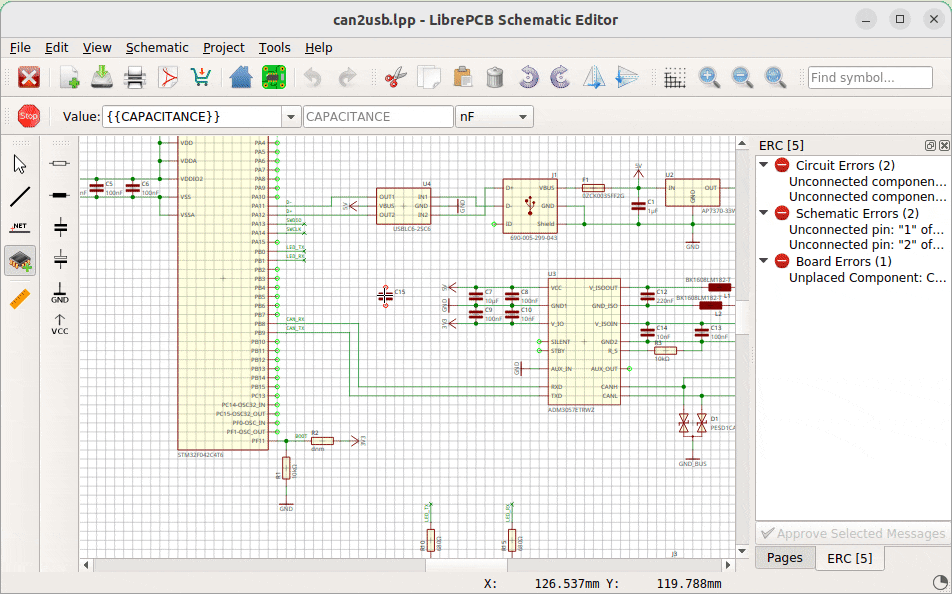

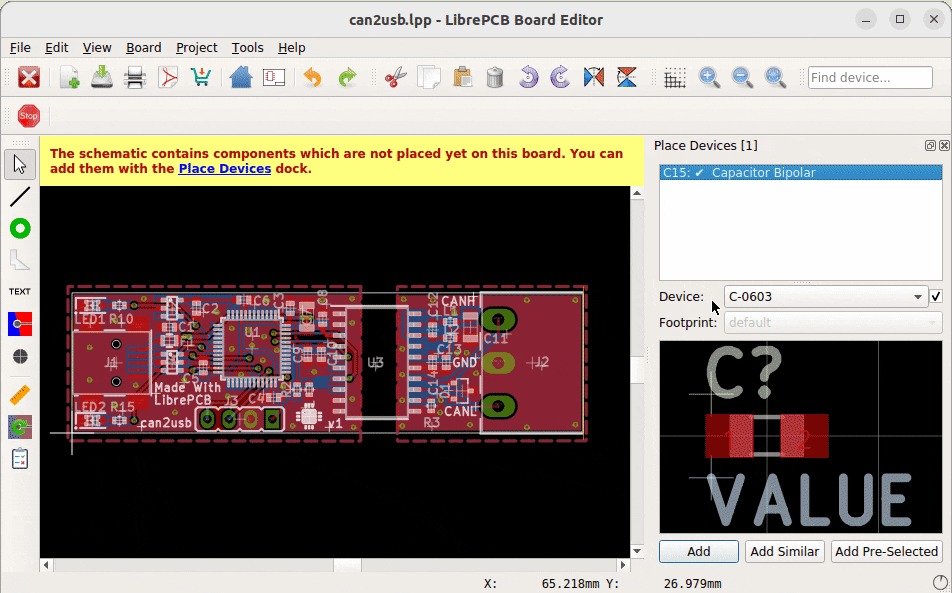

Представлен выпуск свободного пакета для автоматизации проектирования печатных плат LibrePCB 1.3.0. LibrePCB позиционируется как интуитивно понятный пакет для быстрой разработки плат, который отстаёт по функциональности от KiCad, но гораздо проще в работе и при этом учитывает потребности не только начинающих, но и профессиональных инженеров. Программа поставляется в сборках для Linux (Flatpak, Snap, AppImage), FreeBSD, macOS и Windows. Код проекта написан на языке C++ (интерфейс на Qt) и распространяется под лицензией GPLv3.

Из особенностей отмечается интеграция в одном пакете редактора схем и средств управления проектом; простой кросс-платформенный графический интерфейс на базе Qt; применение концепции "умной" библиотеки элементов; использование доступных для ручного разбора форматов библиотеки элементов и проектов; режим Multi-PCB для параллельной разработки разных вариантов плат на базе одной схемы; автоматическая синхронизация списка электрических соединений (netlist) между схемой и раскладкой платы. Программа оснащена многоязычным интерфейсом с поддержкой русского (охват перевода 96%) и украинского языков (охват перевода 91%), предоставляющим возможность наименований элементов на разных языках. LibrePCB включает в себя интерфейс для управления проектом; редактор электронных схем; редактор многослойных печатных плат; сервис для генерации данных для начала производства; утилиту командной строки librepcb-cli для автоматизации типовых работ (например, проверки и экспорта данных); библиотеку электронных компонентов с навигацией по древовидному категоризованному списку. Имеется интерфейс для подключения различных существующих библиотек элементов, которые могут добавляться как в форме архивов, так и через интеграцию с репозиториями. Поддерживается импорт файлов DXF и экспорт в форматах PDF, SVG и CSV BOM, pick&place X3/CSV, Gerber/Excellon и STEP. Основные новшества:

| ||

|

Обсуждение (116 +23) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||